SSH ist die Abkürzung für Secure Shell und ist damit ein kryptographisches Netzwerkprotokoll, um den Betrieb von Netzwerkdiensten zu schützen. Es wird verwendet, um entfernte Kommandozeilen ausfindig zu machen. Also kann SSH hauptsächlich für eine Fernwartung eines Rechenzentrums stehenden Servers genutzt werden, um zum Beispiel für eine sichere Datenübertragung zu sorgen oder Computers fernzusteuern. Mittlerweile gibt es schon eine neue Protokoll-Version mit dem Namen SSH-2, die viele andere Funktionen hat und mehr als nur für eine sichere Datenübertragung sorgt.

Wie kann SSH verwendet werden?

SSH ist ein Ersatz für unsichere Methoden, wie zum Beispiel Telnet. Da hier Passwörter im Klartext eingetragen werden müssen, bringt sich Telnet mit An-In-The-Middle-Angriffe in Gefahr. Die Vertraulichkeit wird beendet und Datenpakete können im schlimmsten Fall mitgeschnitten werden. SSH ist eine Art Verschlüsselungstechnik, die die Authenzität und Integrität von Daten über ein unsicheres Netzwerk, wie dem Internet, sicherstellt.

Es wird eine Client-Server-Architektur verwendet. Außerdem gibt es zwei Versionen bei den Protokollspezifikationen. SSH-1 wurde meist nur unter unixoiden Betriebssystemen eingesetzt und SSH-2 unter Microsoft Windows.

Wer hat SSH erfunden?

Tatu Ylöne gründete im Dezember 1995 seine Firma und veröffentlichte zum ersten Mal seine Implementierung als Freeware. Schon Ende 1995 gab es 20.000 Nutzer, die mit dem Programm zufrieden waren. Er vermarktete SSH und entwickelte das System weiter. 1996 erschien schon SSH-2 – die überarbeitete Version von SSH-1. Die Schwachstellen wurden beseitigt und neue Funktionen möglich gemacht. 2005 entstand SSH-G3 – die dritte Generation. Diese Version hilft bei der Verwendung des proprietären Algorithmus CryptiCore. 2006 wollte man SSH-G3 schon als Internetstandard.

Was kann SSH alles?

- Bietet kryptographisch sicherere Alternativen zu RCP und FTP

- TCP/IP Verbindungen können getunnelt werden

- Eine unverschlüsselte VNC Verbindung kann abgesichert werden

- Ein entferntes Dateisystem kann auf einem lokalen Rechner gemountet werden

- Der öffentliche Schlüssel eines entfernten Rechners kann ausgelesen werden

- Ermöglicht einen automatisierten Zugriff auf entfernte Rechner, um einer Firewall zu entgehen

- Der SSH Zugang macht einen Fernzugriff möglich

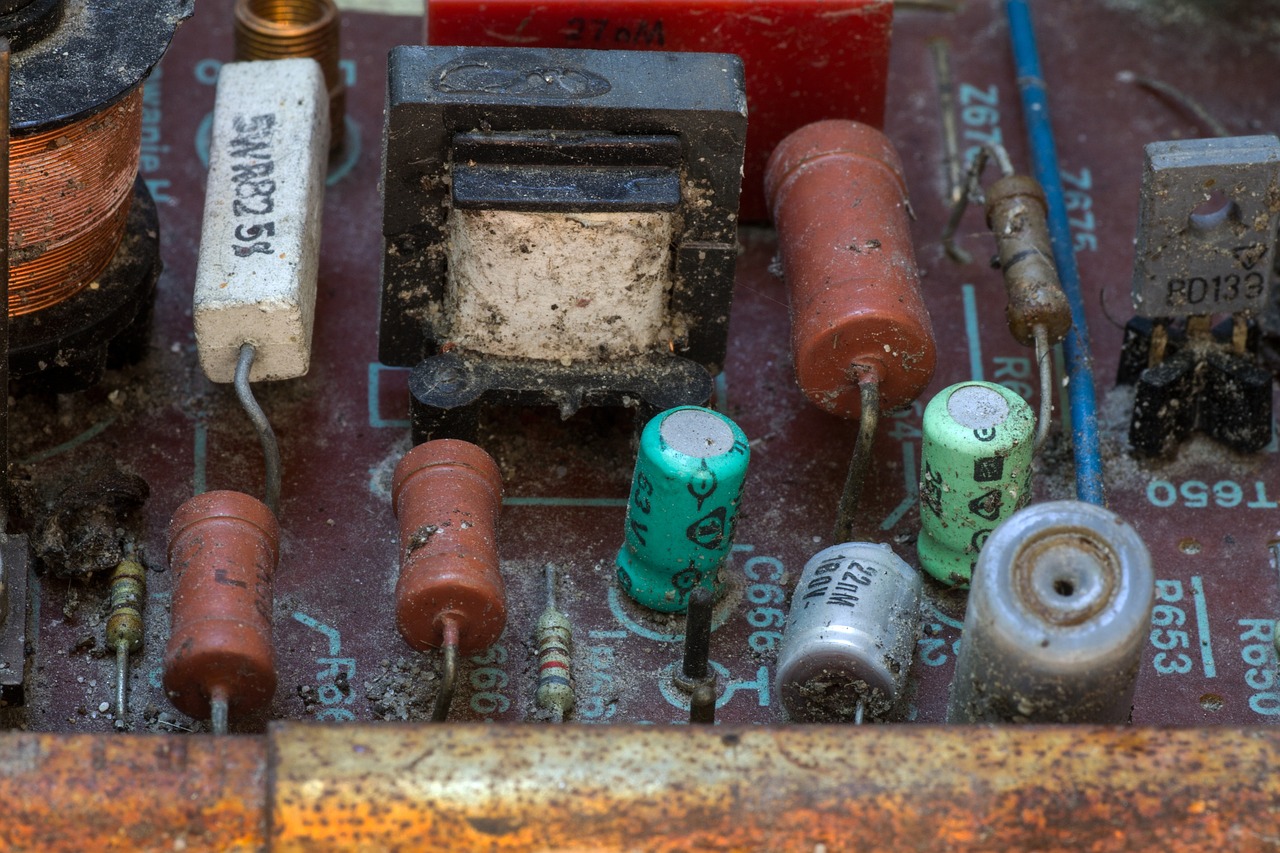

(Bildquelle: Pixabay.com – CC0 Public Domain)